|

☆计算机病毒

1.病毒历史

考察如今泛滥于计算机、威胁着信息系统安全的计算机病毒:1988年11月2日发生在美国重要的计算机网络Internet上的莫里斯蠕虫事件是一场损失巨大、影响深远的大规模“病毒”疫情。美国康乃尔大学一年级研究生罗特·莫里斯写了一个蠕虫程序。该程序利用Unix系统中的某些缺点,利用finger命令查联机用户名单,然后破译用户口令,用Mail系统复制、传播本身的源程序,再调网络中远地编译生成代码。从11月2日早上5点开始,到下午5点已使联网的6000多台Unix、VAX、Sun工作站受到感染。虽然莫里斯蠕虫程序并不删除文件,但无限制的繁殖抢占了大量时间和空间资源,使许多联网机器被迫停机。直接经济损失在6000万美元以上,莫里斯也受到了法律的制裁。

美国国家计算机安全协会估计:每天正在产生5-7种新病毒。至今在计算机上流行的病毒已有一万多种,威胁着计算机的安全。研究完善的广谱抗病毒软件和预防技术己成为目前亟待攻克的新课题。

2.病毒的定义与特性

任何一门学科中的任何一个名词都有其特定的内涵和外延,这是在实践中确定的。追根溯源,计算机病毒中的“病毒”一词是一种借用,来源于生物学。在生物学中,病毒是一种能够侵入动物体、植物体,并给动、植物体带来疾病的微生物。而今天出现在计算机领域中的计算机病毒是一组程序,一段可执行码,是一种隐藏在计算机系统的可存取信息资源中,利用系统信息资源进行繁殖并生存,能影响计算机系统正常运行,并通过系统信息关系和途径进行传染的,可执行的编码集合。它一般具有如下特性:

1)传染性:计算机病毒可以从一个程序传染到另一个程序,

从一台计算机传染到另一台计算机,从一个计算机网络传染到另一个计算机网络,在各系统上传染、蔓延,同时使被传染的计算机程序、计算机、计算机网络成为计算机病毒的生存环境及新的传染源。

2)破坏性:计算机病毒感染系统后,被感染的系统在病毒发作条件满足时发作,就表现出一定的症状,如屏幕显示异常、系统速度变慢、文件被删除等。

3)针对性:一种计算机病毒(版本)并不是能传染所有的计算机系统或计算机程序。

有的病毒是传染Apple公司的Macintosh机的,有的是传染IBM

PC机的,有的病毒传染磁盘引导区,有的病毒传染可执行文件,等等。

4)变种性:计算机病毒在发展、演化过程中可以产生变种。有些病毒能产生几十种变种。

5)潜伏性:计算机病毒在传染计算机系统后,病毒的触发是由发作条件来确定的。

在发作条件满足前,病毒可能在系统中没有表现症状,不影响系统的正常运行。

3.病毒的结构及分类

1)病毒的结构

事物自身的结构往往能够决定这一事物的特性。计算机病毒也是这样,计算机病毒本身的特点是由其结构决定的,所以计算机病毒在其结构上有其共同性。一般来说,计算机病毒包括三大功能模块,即引导模块、传染模块和表现或破坏模块。后两个模块各包含一段触发条件检查代码,当各段检查代码分别检查出传染和表现或破坏触发条件时,病毒才会进行传染和表现或破坏。必须指出是,不是任何病毒都包括这三个模块。

2)计算机病毒的分类

从己发现的计算机病毒来看,小的病毒程序只有几十条指令,不到上百个字节,而大的病毒程序简直像个操作系统,由上万条指令组成。有些病毒传播很快,并且一旦侵入计算机就立即摧毁系统;而另一些病毒则有较长的潜伏期,感染后二至三年甚至更长时间才发作;有些病毒感染系统内所有的程序和数据;有些病毒只对某些特定的程序或数据感兴趣;而有的病毒则对程序或数据毫无兴趣,只是不断自身繁殖,抢占磁盘空间,其他什么都不干。

计算机病毒一般可分成四种主要类别:引导区型;文件型;混合型;宏病毒。

(1)引导区型病毒

直到20世纪90年代中期,引导区型病毒是最流行的病毒类型,主要通过软盘在DOS操作系统里传播。引导区型病毒侵染软盘中的引导区,蔓延到用户硬盘,并能侵染到用户硬盘中的“主引导记录”。一旦硬盘中的引导区被病毒侵染,病毒就试图侵染每一个插入计算机的从事访问的软盘的引导区。

引导区型病毒是这样工作的:由于病毒隐藏在软盘的第一扇区,使它可以在系统文件装入内存之前先进入内存,从而使它获得对DOS的完全控制,这就使它得以传播和造成危害。

(2)文件型病毒

文件型病毒是文件侵染者,也被称为寄生病毒。

它运作在计算机存储器里,通常它感染扩展名为COM、EXE、DRV、BIN、OVL、SYS等文件。每一次它们激活时,感染文件把自身复制到其他文件中,并能在存储器里保存很长时间,直到病毒又被激活。

目前,有数千种文件型病毒,它类似于引导区型病毒,极大多数文件型病毒活动在DOS环境中。然而,也有一些文件型病毒能很成功地感染微软WindoWs、IBM

OS/2和Macintosh环境。

(3)混合型病毒

混合型病毒有引导区型病毒和文件型病毒两者的特征。

(4)宏病毒

宏病毒一般是指用Basic书写的病毒程序,寄存在Microsoft office文档上的宏代码。它影响对文档的各种操作,如打开、存储、关闭或清除等。当打开office文档时,宏病毒程序就会被执行,即宏病毒处于活动状态,当触发条件满足时,宏病毒才开始传染、表现和破坏。按照美国“国家计算机安全协会”的统计,宏病毒目前占全部病毒的80%。在计算机病毒历史上它是发展最快的病毒。宏病毒同其他类型的病毒不同,它不特别关连于操作系统,它能通过电子邮件、软盘、Web下载、文件传输和合作应用很容易地得以蔓延。

3)目前常见病毒介绍

(1)CIH病毒:CIH病毒是一种文件型病毒,主要传染Windows95/98应用程序。该病毒发作时,破坏计算机系统Flash

Memory芯片中的BI0S系统程序,导致系统主板损坏,同时破坏硬盘中的数据。CIH病毒是首例直接攻击、破坏硬件系统的计算机病毒,是迄今为止破坏力最为严重的病毒之一。但它对EPROM芯片中的BIOS系统程序无法破坏。CIH病毒可通过多种渠道进行传播,如软件或软盘的相互拷贝,通过互联网络进行的文件传输,以及购买光盘软件产品等环节。目前该病毒已有1.2、1.3和1.4三个版本,发作时间分别为4月26日、6月26日和每月26日。

(2)“台湾1号”宏病毒:在每月13日,若用户使用打开一个带“台湾1号”宏病毒的Word文档(模板)时,该病毒会被激发。激发时的现象是:在屏幕正中央弹出一个对话框,该对话框提示用户做一个

计算题,如做错,它将会无限制地打开文件,直至Word内存不够,Word出错为止;如计算题做对,会提示用户“什么是巨集病毒(宏病毒)?”,回答是“我就是巨集病毒”,再提示用户:“如何预防巨集病毒?”,回答是“不要看我”。

(3)电子邮件炸弹:电子邮件炸弹是指发件者以不名来历的电子邮件地址,不断重复将电子邮件寄于同一个收件人。由于情况就像是战争时利用某种战争工具对同一个地方进行大轰炸。因此称为电子邮件炸弹(E-mail

Bomber)。

电子邮件炸弹之所以可怕,是因为它可以大量消耗网络资源。一般网络用户E-mail信箱的容量都是有限的(大概是2MB到5MB左右),而这有限的容量除了让你处理电子邮件,还得用来卸载一些软件,浏览或设计网页。如果你在短时间内收到上千个电子邮件,而每个电子邮件又占据了一定的容量,一个电子邮件炸弹的总容量很容易就超过你的网络E-mail信箱容量所能够承受的负荷。在这样的情况下,你的电子邮件库不仅不能再接收其他人寄给你的电子邮件,也随时会因为“超载”,导致整个电脑瘫痪。

没有人会知道自己几时会遭电子邮件炸弹的毒手,所以采取防范措施是必要的。比较有效的防御方式是,你可以在电子邮件中安装一个过滤器(比如说E-mail

notify),在接收任何电子邮件之前预先检查发件人的资料,如果觉得有可疑之处,可以将之删除,不让它进入你的电子邮件库。

4.计算机病毒的传染与症状

1)计算机病毒的传染

计算机病毒之所以称之为病毒是因为其具有传染性的本质。传统渠道通常有以下几种:

(1)通过软盘:通过使用外界被感染的软盘,例如,不同渠道来的系统盘、来历不明的软件、游戏盘等是最普遍的传染途径。由于使用带有病毒的软盘,使机器感染病毒发病,并传染给未被感染的“干净”的软盘。大量的软盘交换,合法或非法的程序拷贝,不加控制地随便在机器上使用各种软件造成了病毒感染、泛滥蔓延的温床。

(2)通过硬盘:通过硬盘传染也是重要的渠道,由于带有病毒的机器移到其他地方使用、维修等,将干净的硬盘传染并扩散。

(3)通过网络:这种传染扩散极快,能在很短时间内传遍网络上的机器。

目前在我国现阶段计算机普及程度低,还没有形成大的网络,基本上是单机运行,所以网络传染还没构成大的危害,因此主要传播途径是通过软盘。

2)病毒的症状

从目前发现的病毒来看,主要症状有:

(1)由于病毒程序把自己或操作系统的一部分用坏簇隐起来,磁盘坏簇莫名其妙地增多。

(2)由于病毒程序附加在可执行程序头尾或插在中间,使可执行程序长度增大。

(3)由于病毒本身或其复制品不断侵占磁盘空间,使可用磁盘空间变小。

(4)由于病毒程序的异常活动,造成异常的磁盘访问。

(5)由于病毒程序附加或占用引导部分,使系统引

导变慢,或系统不认识磁盘或硬盘不能引导系统等。

(6)死机现象增多或系统出现异常动作,例如:突然死机。

5.病毒的预防与清除

自从计算机病毒蔓延以来,人们提出许多计算机病毒防御措施,但这些措施不尽人意。实际上,计算机病毒以及反病毒技术这两种对应的技术都是以软件编程技术为基础的,所以,计算机病毒以及反病毒技术的发展,是交替进行、螺旋上升的发展过程。由此可见,在现有的计算机体系统结构的基础上,彻底地防御计算机病毒是不现实的。

1)病毒的预防

一般说,计算机病毒的预防分为两种:管理方法上预防和技术上的预防,而在一定的程序上,这两种方法是相辅相承的。这两种方法的结合对防止病毒的传染是行之有效的。

(1)用管理手段预防计算机病毒的传染:对于计算机管理者应认识到计算机病毒对计算机系统的危害性,制定完善计算机使用的有关管理措施,以预防病毒对单位计算机系统的传染。病毒给计算机用户带来不少麻烦,但可以采取一系列措施进行预防。

如:要养成使用备份软盘的习惯,即使备份盘被染上病毒也可以将其格式化再备份;注意在不带有病毒的计算机上使用软盘;不在计算机上使用带病毒的软盘;经常对计算机和软盘进行病毒检测。

(2)用技术手段预防计算机病毒的传染:采用一定的技术措施,如预防软件、“病毒防火墙”等,预防计算机病毒对系统的入侵,或发现病毒欲传染系统时,向用户发出警报。所谓的“病毒防火墙”这一概念是随着Internet及网络安全技术引入的。

它的原理是实时“过滤”术,即:一、保护计算机系统不受任何来自“本地”或“远程”病毒的危害;二、向计算机系统提供双向保护,也防止“本地”系统内的病毒向网络或其他介质扩散。

另外,病毒防火墙本身应该是一个安全的系统,能够抵抗任何病毒对其进行的攻击,也不应该对无害的数据造成任何形式的损伤。当应用程序(任务)对文件或邮件及附件进行打开、

关闭、执行、保存、发送时,病毒防火墙会首先自动清除文件中包含的病毒之后再完成用户的操作。

2)病毒的清除

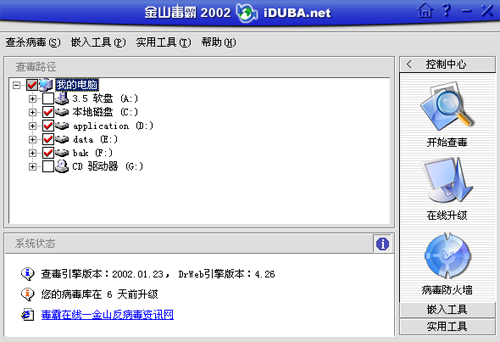

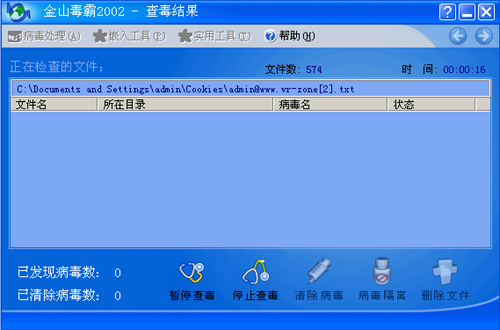

图1-6-1-6 金山毒霸清理病毒界面

目前病毒的破坏力越来越强,几乎所有的软、硬件故障都可能与病毒有牵连,所以当操作时发现计算机有异常情况,首先应怀疑的就是病毒在作怪,而最佳的解决办法就是用杀毒软件对计算机进行一次全面的清查。

但千万不要信那些盗版的、解密的、从别处拷贝来的杀毒软件。因为这些软件不但杀毒能力极低,而且非常有可能由于广为传播而使自己也携带有恶性病毒,结果反倒成了携带和传播病毒的“罪魁祸首”。因此购买一份正版的杀毒软件,对系统的安全实在是太重要了。目前我国病毒的清查技术已经成熟。市场上也出现一些世界领先水平的杀毒软件,其中以KV300、KILL、VRV、金山毒霸和AV95为代表。

|